据慢雾安全团队,2022年10月2日,BNBChain链上的TransitSwap新项目遭受黑客入侵,导致用户资产被黑客转走。慢雾安全团队剖析评估本次失窃资金规模超过2300万美元,网络黑客详细地址为0x75F2...FD46和0xfa71...90fb。TransitSwap系统漏洞及黑客入侵方法如下:

1. 在用户开展TransitSwap交易时,会根据路由代理合约(0x8785bb...)选择不同的路由桥合约进行代理。接着,路由桥合约(0x0B4727...)可以通过管理权限合约(0xeD1afC...)的claimTokens函数将用户待兑换的货币转到路由桥合约中。因此,在货币兑换之前,用户必须先对管理权限合约(0xeD1afC...)进行授权。

2. claimTokens函数是基于特定货币合约的transferFrom函数进行转账的。它接收的主要参数都由顶层路由桥合约(0x0B4727...)传入,但没有对这些主要参数施加任何限定,只是查看调用者是否为路由代理合约或路由桥合约。

3. 路由桥合约(0x0B4727...)在接收用户待兑换的货币后,会启用兑换合约进行具体的兑换操作。然而,兑换合约的地址和调用函数的数据信息都由顶层路由代理合约(0x8785bb...)传入。路由桥合约并没有对这些详细信息进行核查。

4. 代理合约(0x8785bb...)对路由桥合约(0x0B4727...)传入的基本参数均来源于用户传入的主要参数。但代理合约(0x8785bb...)只是确保用户传入的calldata内各数据长度是否超过预期,并且所启用的路由桥合约在授权管理投射中。并没有对calldata信息进行实际检查。

5. 因此,网络攻击利用了路由代理合约、路由桥合约和管理权限合约未对传入的信息进行安全检查的不足。根据路由代理合约传入的结构化数据信息,启用路由桥合约的callBytes函数公式。callBytes函数会解析出网络攻击指定的兑换合约和兑换数据信息,这时兑换合约被选定为管理权限合约详细地址,兑换的数据信息被选定为启用claimTokens函数将特定用户的货币转移到网络攻击指定地址中。这样,所有授权管理合约用户的货币就被盗取了。

本次攻击的根本原因在于TransitSwap协议在开展货币交易过程中,并没有对用户传入的信息进行全面的检查,从而导致随意启用问题。网络攻击利用这个问题窃取了用户对TransitSwap的授权货币。

截至目前,网络黑客已将2,500BNB转移到TornadoCash,其余资产分散保存在黑客的详细地址中。根据网络黑客留下的痕迹分析,网络黑客在LATOKEN等渠道上存有存提现痕迹。慢雾MistTrack团队将继续跟进失窃资金的转移以及黑客留下的痕迹。

参考链接:

https://bscscan.com/tx/0x181a7882aac0eab1036eedba25bc95a16e10f61b5df2e99d240a16c334b9b189

https://etherscan.io/tx/0x743e4ee2c478300ac768fdba415eb4a23ae66981c076f9bff946c0bf530be0c7。

信息来源:大力水手波比。

2022年11月12日至13日,TRON DAO于哈佛大学校园内举办了一场名为“黑客之家”(Hacker House)的活动,云集众多区块链领域的优秀开发者。此次线下举办的“迷你黑客松”是2022波场黑客松大赛第三季的赛...

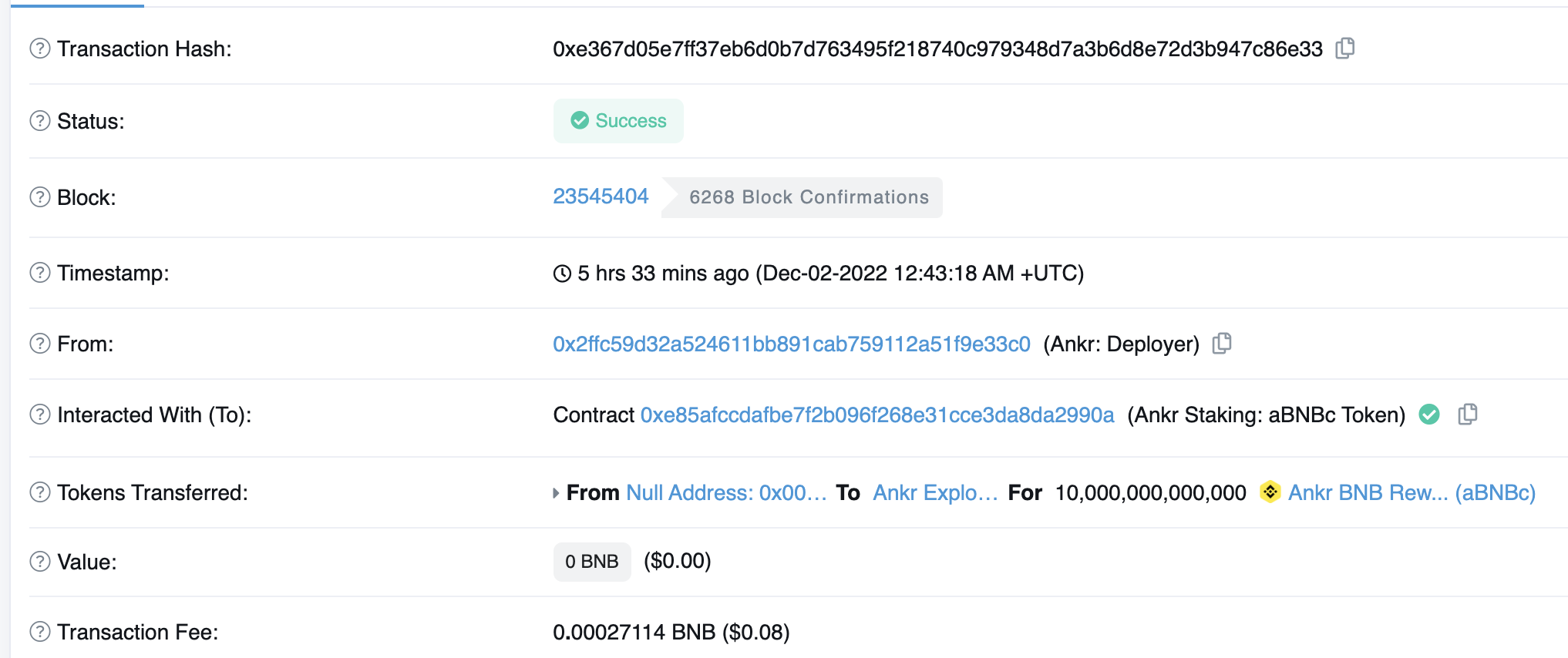

今日,Ankr 的部署者密钥疑似被泄露, 10 万亿枚 aBNBc 被铸造,其在 Pancake 上的交易池流动性被掏空,aBNBc 价格已几近归零。 而与以往历次攻击事件略有不同,本次攻击事件中出现了诸多令人啼...

昨日,此前曾攻击 Axie Infinity 侧链 Ronin 验证者节点、盗取价值 6.25 亿美元加密货币的“Ronin bridge exploiter”(Ronin 黑客)地址向标记为“Euler exploit...

我们知道央行数字货币是一回事,数字货币又是另一回事,但许多交易员和一些报纸报道了唐纳德·特朗普将全面禁止数字货币的歪曲消息,这引发了新一波的下跌。在 #SEC 承认他是假 Twitter 黑客事件的幕后黑手之后,以及在一...