Time:2023-06-02 Click:80

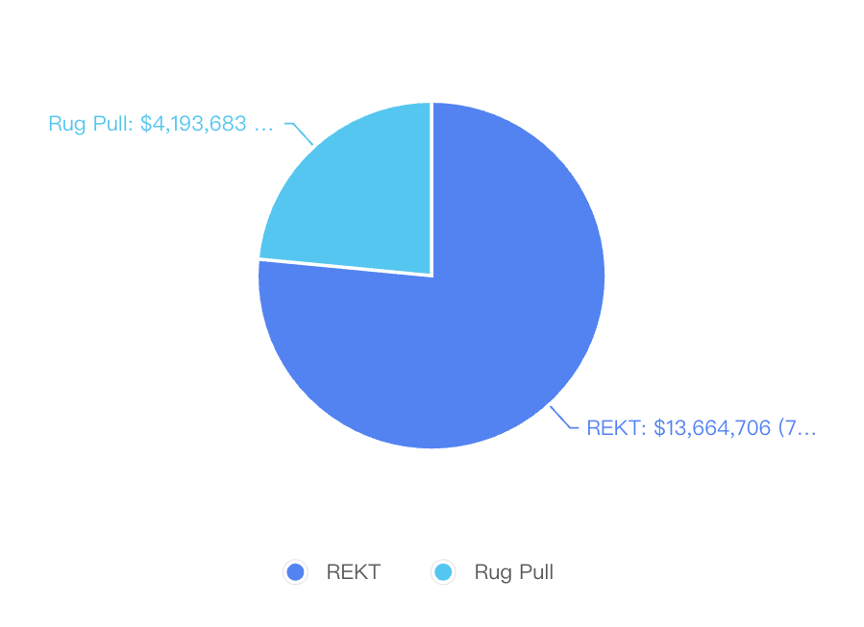

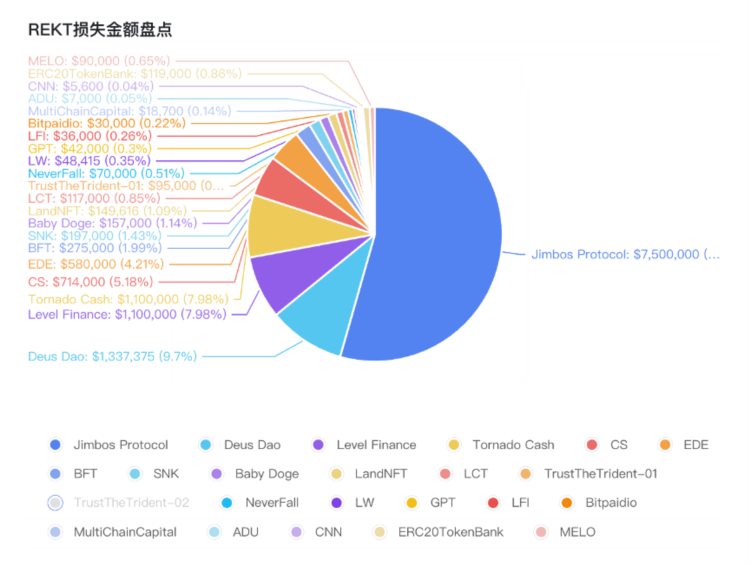

2023 年5 月安全事件约造成1800 万美元损失,相比上月有显著下降,但安全事件发生频率并未减少。其中针对Jimbos Protocol的攻击造成了约750 万美元损失。Arbitrum链的Swaprum项目Rug Pull造成了约300 万美元的损失。此外,社交媒体钓鱼事件仍然层出不穷,项目方Discord被控制并发布钓鱼链接的情况时常发生。

1.1 REKT盘点

No.1

5 月1 日,Level__Finance被攻击,损失约$ 1.1 M。根本原因是 LevelReferralController V2 合约存在逻辑问题,合约中claimMultiple函数可以传入一组epoch让用户领取每个epoch的奖励,但如果传入的数组中有重复元素的话,这些奖励会被重复领取。

攻击准备交易:

https://www.oklink.com/cn/bsc/tx/0x 6 aef 8 bb 501 a 53 e 290837 d 4398 b 34 d5 d 4 d 88126751 2c fe 78 eb 9 ba 7 e 59 f 41 dad 04

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x e 1 f 25704187 2c 075 cbe 6 a 1212827 bc 346 df 3d ef 6 d 01 a 07914 e 4006 ec 43027165

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 61 bbd 8 c 1 bc 09 c 4 f 4549 f 3 f 77 be 5 ad 61 a 9929412 e

No.2

5 月3 日,Never Fall项目被攻击,损失在$ 70 k以上,攻击者通过价格计算的漏洞对价格进行操纵从而获利。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x ccf 513 fa 8 a 8 ed 762487 a 0 dcfa 54 aa 65 c 74285 de 1 bc 517 bd 68 dbafa 2813 e 4 b 7 cb

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 53 b 757 db 8 b 9 f 3375 d 71 eafe 53 e 411 a 16 acde 75 ee

No.3

5 月3 日,AutoDonateUkraine($ADU)代币遭遇闪电贷攻击,损失约$ 7 k。攻击者使用deliver函数增加pair中的$ADU ,然后使用 skim 提取多余的$ADU 。重复操作几次后,pair中的价格变得不平衡.

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x c 6 f 6 b 70 e 9 e 35770 b 699 da 9 b 60244 d 461 d 0 2d b 66859 df 42319 c 3207 d 76931423 c

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x daacd 3431 a 29 a 2 1c0 bae 98 ee 220 b 075 bebe 70821

No.4

5 月5 日,Deus Dao($DEI) 在BSC和Arbitrum链上均遭受攻击,损失$ 1, 337, 375 ,主要漏洞在于BurnFrom函数中采用了错误的allowance计算,使得用户可以操纵合约对自己的allowance额度,从而将合约中的代币转走。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x de 2c 8718 a 9 efd 8 db 0 eaf 9 d 8141089 a 22 a 89 bca 7 d 1415 d 04 c 05 ba 107 dc 1 a 190 c 3

https://www.oklink.com/cn/arbitrum/tx/0x b 1141785 b 7 b 94 eb 37 c 39 c 37 f 0272744 c 6 e 79 ca 1517529 fec 3 f 4 af 59 d 4 c 3 c 37 ef

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 08 e 80 ecb 146 dc 0 b 835 cf 3d 6 c 48 da 97556998 f 599

https://www.oklink.com/cn/arbitrum/address/0x 189 cf 534 de 3097 c 08 b 6 beaf 6 e b2b 9179 dab 12 2d 1

No.5

5 月6 日, $BFT 代币似乎遭受攻击,损失约275 k USD。

攻击交易:https://www.oklink.com/cn/bsc/tx/0x 5 a 89 e 083 e 8 e 3 ad 75 c 38 be 65 a 6 a 9 2d 7 e 32249 cf 9 b 5 ceb 304 bf 1 ae 2409241993 ff

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 7 e 39468760 c 45205 b 616 a 385 c 414 d 2 ffd 7 cbdc 33

No.6

5 月6 日,$MELO遭受攻击,其原因是在mint函数中没有权限控制,任何人可以任意增发代币并转移到自己账户上。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 3 f 1973 fe 56 de 5 ec d5 9 a 815 d 3 b 14741 cf 48385903 b 0 ccfe 248 f 7 f 10 c 2765061 f 7

攻击地址:

https://www.oklink.com/cn/bsc/address/0x 9 bf 2c 7 c 21 f 3 c 488 a 1855 dcd 49158841 c 23 e 5 c 35 b

No.7

5 月9 日,MultiChainCapital($MCC)代币遭受闪电贷攻击,作为反射型通缩代币,MCC没有在地址中排出Pair,允许攻击者调用deliver函数来mint代币,并出售获利10 eth。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x f 72 f 1 d 10 fc 6923 f 87279 ce 6 c 0 aef 46 e 37 2c 6652 a 696 f 280 b 0465 a 301 a 92 f 2 e 26

攻击者地址:

https://www.oklink.com/cn/eth/address/0x 8 a 4571 c 3 a 618 e 00 d 04287 ca 6385 b 6 b 020 ce 7 a 305

No.8

5 月10 日,$SNK代币被攻击,攻击者获利约197 k BUSD。其主要漏洞原因是奖励计算方式为存入资金数*存入时间。但在合约中没有控制时间和存入资金数量的对应关系。攻击者可以使用更早的时间参数和当前的资金量进行计算。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 7394 f 2520 ff 4 e 913321 dd 78 f 67 dd 84483 e 396 eb 7 a 25 cbb 02 e 06 fe 875 fc 47013 a

攻击者地址:

https://www.oklink.com/cn/bsc/tx/0x 7394 f 2520 ff 4 e 913321 dd 78 f 67 dd 84483 e 396 eb 7 a 25 cbb 02 e 06 fe 875 fc 47013 a

No.9

5 月11 日,LW 代币受到攻击,攻击者获利48, 415 $USDT。这是一种价格操纵攻击,攻击者在将USDT换为LW代币过程中,触发了营销钱包的回购机制,拉升了代币的价格,然后攻击者卖出LW代币实现获利。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x d 0 dd 0 c 8 aa 71860 ff 2d 7 fe 6 f 976389 2d 936 e 31 fb 8 c 1 aef 01 ec 5 ffbc 947 dbedbeb

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x ffc 21396 bc 3 c 981 f 057 b 4 ec 993 edb 2 a 305 ef 8 a 62

No.10

5 月11 日,TrustTheTrident遭受攻击,损失约$ 95 k。主要原因在于合约中listToken[] 可以在 addLiquidity () 函数中设置。但是,这是操作应该由管理员完成。利用此漏洞,黑客可以在listToken中设置自创token并调用sell卖出。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 247 e 61 bd 0 f 41 f 9 ec 56 a 99558 e 9 bbb 8210 d 6375 c 2 ed 6 efa 4663 ee 6 a 960349 b 46 d

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x c 67 af 66 b 8 a 7 2d 3 3d edd 8179 e 1360631 cf 5169160

No.1 1

5 月13 日,bitpaidio遭受攻击,损失约$ 30 K。问题的根本原因是 Lock_Token () 没有正确更新锁定时间。 攻击者在6 个月前做了一个lock (),导致withdraw ()的时候计算出了超量的reward。

攻击交易:https://www.oklink.com/cn/bsc/tx/0x 1 ae 499 ccf 292 a 2 ee 5 e 55070 2b 81 a 4 a 7 f 65 cd 03 af 2c 604 e 2d 401 d5 2786 f 459 ba 6

攻击准备交易:

https://www.oklink.com/cn/bsc/tx/0x d 4 ee 8 a 5 ad 903 a 00 b 03 af 10653 cebde 64 d 81781 e 7 d 4140 a 309 ea 707613106 d 4 bb

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 878 a 36 edfb 757 e 8640 ff 78 b 612 f 839 b 63 adc 2 e 51

No.1 2

5 月13 日,TrustTheTrident再次遭受攻击,损失了约 279 BNB,TrustTheTrident允许用户做空代币,但价格依赖于pair,很容易受到操纵。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 7 d 04 e 95 3d ad 4 c 880 ad 7 2b 655 a 9 f 56 bc 5638 bf 4908213 ee 9 e 74360 e 56 fa 8 d 7 c 6 a

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 1581262 fd 72776 ba 5 da 2337 c 4 c 4 e 1 b 9 2c 6 e 36 ae 6

No.1 3

5 月14 日,TrustTheTrident再次遭受攻击,损失金额不明,根本原因是 StakingRewards 合约的 Claim () 函数没有正确验证输入参数,使得攻击者可以传递一个 Fake token 代替USDT,从而获得更多reward。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x fe 80 df 5 d 689137810 df 01 e 83 b 4 bb 51409 f 13 c 865 e 37 b 23059 ecc 6 b 3d 32347136

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x a 3 aa 817587556 c 023 e 78 b 2285 d 381 c 68 cee 17069

No.1 4

5 月14 日,landNFT受到攻击,主要原因是项目的mint函数缺乏权限控制,攻击者为自己mint了200 个LandNFT,获利约149616 BUSD。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x e 4 db 1550 e 3 aa 78 a 05 e 93 bfd 8 fbe 21 b 6 eba 5 cce 50 dc 06688949 ab 479 ebed 18048

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 96 b 89 c 2560 bcc 43 c 34 2c 1 2b a 9 c 3 3d ab 7 eb 571 a 90

No.1 5

5 月20 日,Tornado Cash遭受恶意提案攻击。损失约$ 1.1 M。攻击者提出了一个恶意提案,在提案通过之后,采用合约自爆然后重新部署的方法更改了提案合约代码,在tornado cash合约执行提案时,为攻击者准备的地址增发选票获得合约控制权。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x 3274 b 6090685 b 842 aca 80 b 304 a 4 dcee 0 f 61 ef 8 b 6 afee 10 b 7 c 7533 c 32 fb 75486 d

攻击者地址:

https://www.oklink.com/cn/eth/address/0x 592340957 ebc 9 e 4 afb 0 e 9 af 221 d 06 fdddf 789 de 9

No.1 6

5 月23 日,LFI代币遭受攻击,损失约36 k USD。

攻击交易:

https://www.oklink.com/cn/polygon/tx/0x a 0480 d 0 f 7 c 8 d 8 bf 898 cadde 954 e 77 3d dc 3740 f 1 ffa 31 cdd 98 fe 4 c 5 f 5 d 8266243

攻击者地址:

https://www.oklink.com/cn/polygon/address/0x 11576 cb 3d 8 d 6328 cf 319 e 85 b 10 e 09 a 228 e 84 a 8 de

No.1 7

5 月23 日,$CS代币遭受闪电贷攻击,攻击者获利约714 k USD。漏洞主要原因是$CS代币在每一次交易(或转账)过程中会销毁pair中部分代币以提高价格,burnAmount由sellAmount计算出,但并没有更新sellAmount的值。使得攻击者可以通过多次交易推高代币价格从而以高价卖出代币获利。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 906394 b 2 ee 093720955 a 7 d5 5 bff 1666 f 6 cf 6239 e 46 bea 8 af 99 d 635 2b 9687 baa 4

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x 2 cdeee 9698 ffc 9 fcabc 116 b 820 c 24 e 89184027 ba

No.1 8

相关链接:

5 月23 日,LOCALTRADERSCL($LCT)遭受攻击,损失约384 BNB。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 57 b 589 f 631 f 8 ff 20 e 2 a 89 a 649 c 4 ec 2 e 35 be 72 eaecf 155 fdfde 98 1c0 fec 2b e 5 ba

https://www.oklink.com/cn/bsc/tx/0x 49 a 303862 2b f 6 dc 367 2b 1 b 7366382 a 2c 51 3d 713 e 06 cb 7 c 91 ebb 8 e 256 ee 300 dfb

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x d 771 dfa 8 fa 59 bd 2d 1251 a 0481 fca 0 cf 216276 dd 7

No.1 9

5 月25 日,GPT遭受攻击,损失约42 k USD。漏洞主要原因是可以通过往pair中打入代币,再skim的方式触发代币burn机制,从而推高价格。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 49 a 303862 2b f 6 dc 367 2b 1 b 7366382 a 2c 51 3d 713 e 06 cb 7 c 91 ebb 8 e 256 ee 300 dfb

No.20

5 月26 日,CNN遭受攻击,攻击者获利约5.6 k USD。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x d 3 bf d5 6 c 1 f 501 d 449199 a 4739 f 213631419 dc 6630 e 28355 ce 58196791 eed 63 fc

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x d 771 dfa 8 fa 59 bd 2d 1251 a 0481 fca 0 cf 216276 dd 7

No.2 1

5 月28 日,jimbosprotocol遭受攻击,损失约$ 7.5 M。

攻击交易:

https://www.oklink.com/cn/arbitrum/tx/0x 44 a 0 f 5650 a 038 ab 522087 c 02 f 734 b 80 e 6 c 748 afb 207995 e 757 ed 67 ca 037 a 5 eda

攻击者地址:

https://www.oklink.com/cn/arbitrum/address/0x 10 2b e 4 bccc 2696 c 35 f d5 f 5 bfe 54 c 1 dfba 416 a 741

No.2 2

5 月29 日,babydogecoin遭受攻击,损失约$ 157, 000 ,攻击的关键在于FarmZAP合约中,babydoge的买卖享受0 费率,攻击者利用babydoge的回流机制,使得FarmZAP的babydoge router和pancake中的babydoge pair形成价差实现套利。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x 098 e 7394 a 1733320 e 0887 f 0 de 2 2b 18 f 5 c 71 ee 18 d 48 a 0 f 6 d 30 c 76890 fb 5 c 85375

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x cbc 0 d 0 c 1049 eb 011 d 7 c 7 cfc 4 ff 556 d 281 f 0 afebb

No.2 3

5 月30 日,ede_finance的vault被利用,损失了约$ 580, 000 ,攻击者已经返还90% 资金。

攻击者地址:

https://www.oklink.com/cn/arbitrum/address/0x 80826 e 9801420 e 19 a 948 b 8 ef 477 fd 20 f 75493 2d c

No.2 4

5 月31 日,ERC 20 TokenBank被攻击,损失约$ 119, 000 。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x 578 a 195 e 05 f 04 b 19 fd 8 af 6358 dc 6407 aa 1 add 87 c 3167 f 053 beb 990 d 6 b 4735 f 26

攻击者地址:

https://www.oklink.com/cn/eth/address/0x c 0 ffeebabe 5 d 496 b 2d de 509 f 9 fa 189 c 25 cf 29671

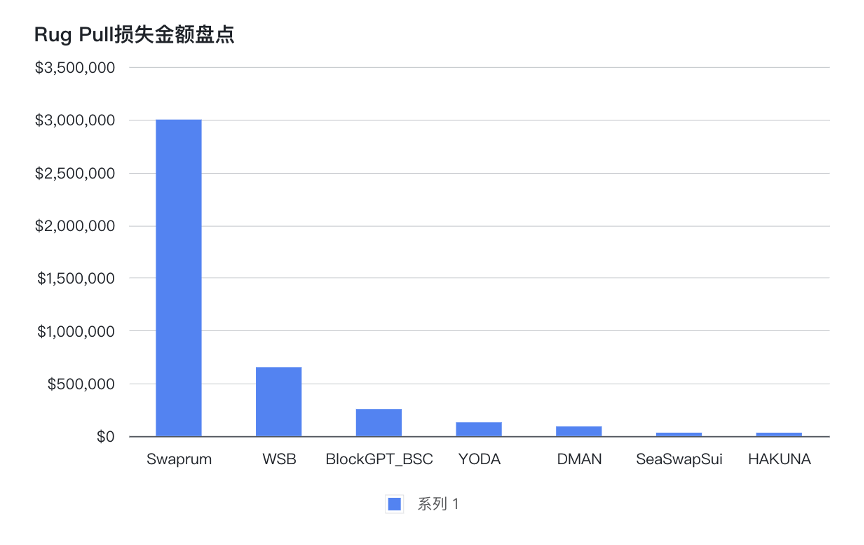

1.2 RugPull盘点

No.1

5 月04 日,wsbcoinofficial ($WSB )的 zjz.eth rugpull,$WSB 下跌了86% ,zjz.eth 抛售了大部分WSB并获利334 ETH(约653 k USD)。

No.2

5 月05 日, YODA 代币rugpull,YODA 下跌了 -100% ,yodacoineth 已经删除了其社交账户/群组,诈骗者已经将 68 ETH ($ 130 K) 转移到 FixedFloat 。

No.3

5 月08 日,Hakuna Matata rugpull,HAKUNA 下跌了 -100% 。

No.4

5 月09 日,Derpman rugged,DMAN 下跌了 -100% ,获利约48.55 $ETH。

No.5

5 月15 日, rugpull 团伙在过去 3 天内一直在创建虚假token,例如 #PEPEPE、#LADYS、#BENZ、#GGBOND、#BENEN、#NEWPEPE、#PEN、#TURBOO, #PEPELOL。诈骗者已经将大约 12 ETH 转移到MEXC 。

No.6

5 月19 日,Arbitrum 上的 Swaprum rugged,获利约 300 万美元。 Swaprum 的部署者使用 add() 后门函数窃取用户质押的 LP 代币,然后从池中移除流动性以牟利。

No.7

5 月26 日, @SeaSwapSui 的rugpull,它删除了 Twitter 并和其他社交账号。管理员从代币销售合约中紧急撤回 SUI,总计 32787 SUI(32, 000 美元)。

No.8

5 月30 日,BlockGPT_BSC rugged。获利约816 BNB(约$ 256 K)。

1.3 社媒诈骗与钓鱼盘点

No.1

5 月01 日 ,Twitter 上出现推广的钓鱼网站, 不要与 hxxps://claimbob.site/ 交互。

No.2

5 月02 日,出现虚假的 CertiK 钓鱼网站,不要与 hxxps://claim.certik.app/ 交互。

No.3

5 月04 日,Syncera_io Discord 服务器遭受攻击,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.4

5 月04 日,推特上出现虚假的 Pepe Coin 帐户,不要与 hxxps://pepegives.xyz/ 交互 。

No.5

5 月05 日,FeetLabsHQ Discord 服务器遭受攻击, 在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.6

5 月06 日,STFX_IO Discord 服务器遭受攻击, 在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.7

5 月07 日,出现虚假的 Pepe claim 网站,不要与 hxxps://pepegift.org/ 交互

No.8

5 月08 日,Evmos Discord 服务器中发布了钓鱼链接,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.9

5 月08 日,推特上出现虚假的 MetaMask 帐户,不要与 hxxps://meta-token.net/# 网站连接。

No.10

5 月08 日,出现了虚假 Bob claim网站,不要与 hxxps://bob-airdrop.com/ 交互。

No.11

5 月09 日, 推特上出现了虚假的peckShield账户,不要相信该账号发布的任何吸引眼球的内容。

No.12

5 月09 日,出现了虚假 Ben 空投网站,不要与 hxxps://bencoineth.net/ 交互。

No.1 3

5 月10 日,出现了虚假 Pepe claim 网站,不要与 hxxps://rewardspepe.com/ 交互。

No.1 4

5 月11 日,请注意在 Twitter 上宣传的虚假 layerzero claim 网站,不要与 hxxps://layerzero-network.app/ 网站交互。

No.1 5

5 月14 日,OnchainTrade Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.1 6

5 月14 日,opentensor Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.1 7

5 月15 日,BTFDRabbits Twitter 和#Discord 服务器同时遭到破坏,在团队确认控制权之前,请勿点击任一平台上的任何链接。

No.1 8

5 月15 日,Tyche 协议 Discord 服务器中发布了一个钓鱼链接,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.19

5 月16 日,taskonxyz Discord 服务器已被发布的虚假网络钓鱼链接所破坏,不要与 hxxps://airdrop.taskon.tech/ 交互。

No.2 0

5 月16 日,freshcut #Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.2 1

5 月16 日,MorphexFTM #Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.2 2

5 月17 日,NEARProtocol Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.2 3

5 月17 日,lifiprotocol Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.2 4

5 月17 日,auroraisnear Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.25

5 月18 日,Probably 0 Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.26

5 月18 日,oDDbOOG Discord 服务器遭受攻击,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.27

5 月19 日,TheHoraHub Discord 服务器遭受攻击,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.28

5 月19 日,ArbitrumNewsDAO Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.29

5 月20 日,avianfoundation Twitter 帐户已被入侵并正在宣传钓鱼网站,不要与 hxxps://avn.finance/ 交互。

No.30

5 月20 日,警惕在 Twitter 上推广的假yoda币claim网站 ,不要与 hxxps://claim-yoda.com 交互。

No.31

5 月20 日,警惕在 Twitter 上推广的虚假 Psyop claim网站 ,不要与 hxxps://claim-psyop.live/ 交互。

No.3 2

5 月21 日, VenomBridge Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.3 3

5 月22 日,asymmetryfin Discord 服务器已被入侵,在团队确认重新获得对服务器的控制之前,请勿点击任何链接。

No.3 4

5 月22 日,虚假 的Dex Tools Twitter 帐户。不要与 hxxps://dextoois.com/ 网站进行交互。

No.35

5 月22 日,Superlotl Discord 服务器遭受攻击,在团队确认他们已重新获得服务器控制权之前,请勿点击链接。

No.36

5 月23 日,zerpmonxrp Discord 服务器已被入侵,在团队确认他们已重新获得服务器控制权之前,请勿点击链接。

No.37

5 月23 日,mai l3 dao Discord 服务器遭受攻击,在团队确认他们已重新获得服务器控制权之前,请勿点击链接。

No.38

5 月23 日,网络钓鱼链接已发布在 MetaStars Striker Discord 服务器中,在团队确认他们已重新获得服务器控制权之前,请勿点击链接。

2023 年5 月,DeFi发生了多起安全事件,代码逻辑漏洞利用、闪电贷价格操纵等依然是黑客常用的攻击手段,拥有较为复杂经济模型如反射机制、回流机制等代币更容易成为攻击的对象。同时也出现了一些新的攻击方式,如Tornado Cash遭受的恶意提案攻击等。为了避免类似的事件再次发生,开发者需要采取行动保障项目安全,包括对代码逻辑、经济模型进行充分验证、定期对项目进行审计以及发布项目上线后的漏洞赏金计划等。同时,本月社交媒体钓鱼事件也较为多发,投资者需保持警惕,注意在与链接交互之前充分核实其真实性,以免造成资产损失。